El sitio web Crunchyroll.com, equivalente a Netflix especializado en animación, distribuyó malware a los usuarios a través de un software de seguimiento de series modificado para alojar contenido malicioso.

|

| Crunchyroll mostrando la descarga drive-by del sofware malicioso |

El pasado sábado 4 de noviembre el sitio web Crunchyroll, el cual se encuentra en el puesto 245 del ranking de Alexa para EEUU, fue vulnerado al menos desde las 12 de la mañana (UTC+1, hora peninsular en España), momento en que empezó a distribuir un fichero llamado ‘CrunchyViewer.exe’ con contenido malicioso.

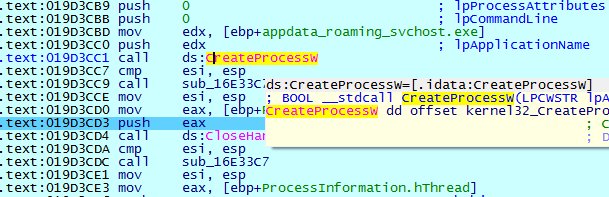

Una vez descargado y ejecutado, nos encontramos ante una aplicación llamada Taiga, un seguidor de series de código abierto. Esta aplicación ha sido modificada para ejecutar software malicioso (más información en la incidencia https://github.com/erengy/taiga/issues/489). Al ejecutarla, a pesar de parecer una aplicación normal, en segundo plano se creará el archivo svchost.exe (que obtiene de los recursos, en base64) en %APPDATA% y posteriormente se ejecutará.

|

| Creación del archivo svchost.exe |

|

| Ejecución del svchost.exe malicioso |

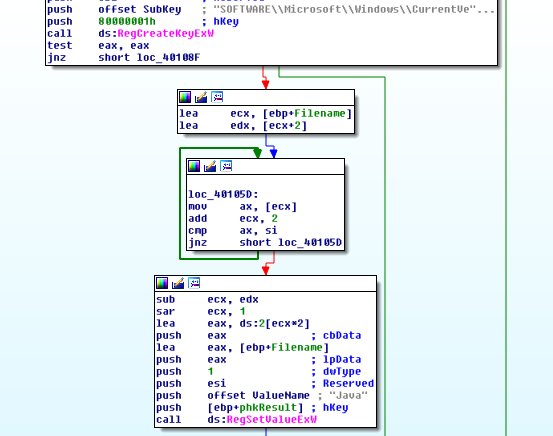

Este archivo %APPDATA%/svchost.exe creará una entrada de registro para ejecutarse tras iniciar el sistema. Una vez instalada, contactará con un servidor remoto alojado en OVH, especificamente a la dirección 145.239.41[.]131:6969, desde el cual descargará un shellcode y lo ejecutará en caso de estar disponible.

|

| Creación de clave de registro para persistencia |

En el momento en que se detectó el malware, VirusTotal sólo mostraba 2 detecciones para el mismo, llegando en el momento de escribir estas líneas a 4 detecciones. Tras su instalación, este troyano pasa a ejecutarse con el inicio del sistema gracias a la clave de registro ‘HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\Java

C:\Users\user\AppData\Roaming\svchost.exe’. Si crees que puedes estar infectado, comprueba si existe dicha clave, y elimínala de ser así.

El ataque fue parado a cerca de las 14:00, momento en que el servidor desde el que se descargaba el programa, y en el que residía la página fraudulenta, fue desconectado. Crunchyroll no ha dado detalles del ataque, pero existe la posibilidad de que los servidores originales del portal no se hubiesen visto comprometidos. La web utiliza el servicio de proxy inverso Cloudflare para mejorar su servicio, pudiendo ser la cuenta de éste la que haya sido comprometida. Esta opción resulta bastante convincente, ya que el troyano residía en una máquina de un pequeño hosting de Países Bajos, en vez de en los propios servidores de Crunchyroll.

Este caso sorprende al no tratarse de un caso de ataque arbitrario, sino dirigido especialmente a la audiencia del sitio web. La página fue modificada especialmente con este motivo, al igual que la forma de infección. Aunque no hay de momento una estimación del número de usuarios que pudieron instalar el programa, al ser una página de gran afluencia, contar con pocas detecciones por parte de los antivirus en el momento de instalación, y tratarse de un servicio con apps para otros sistemas, es posible que el número de afectados sea bastante alto.

@entdark_ en Twitter:

https://twitter.com/entdark_/status/926778851807637504

@Crunchyroll en Twitter:

https://twitter.com/Crunchyroll/status/926849277430718464

Deja una respuesta